Que vous exploitiez une centrale photovoltaïque, une usine multi-process, un réseau d’eau, un poste HTB ou un système de stockage d’énergie, les défis restent les mêmes : garantir la continuité d’exploitation, sécuriser les communications, piloter vos équipements à distance et disposer d’une supervision fiable, évolutive et interopérable.

Aujourd’hui, le SCADA est au cœur de ces infrastructures critiques. Il ne se contente plus de collecter des données : il structure l’information, exécute les commandes, priorise les alarmes et interagit avec des couches de pilotage stratégique comme les EMS ou les systèmes de gestion énergétique globaux. Dans un contexte où les installations deviennent plus complexes, plus distribuées et plus interconnectées, la conception d’une architecture SCADA performante exige une rigueur technique à chaque étape du projet.

Dans ce guide, nous mettons à disposition notre expertise de terrain, issue de plus de 25 ans de projets sur des architectures critiques, pour vous accompagner sur toutes les dimensions clés d’un système SCADA :

- comprendre son rôle dans une architecture industrielle ou énergétique,

- choisir les bons protocoles, équipements et logiciels,

- concevoir une infrastructure réseau résiliente et synchronisée,

- sécuriser l’ensemble face aux cybermenaces,

- interconnecter votre SCADA à un EMS,

- et garantir la maintenabilité du système dans la durée.

Qu’est-ce qu’un SCADA ?

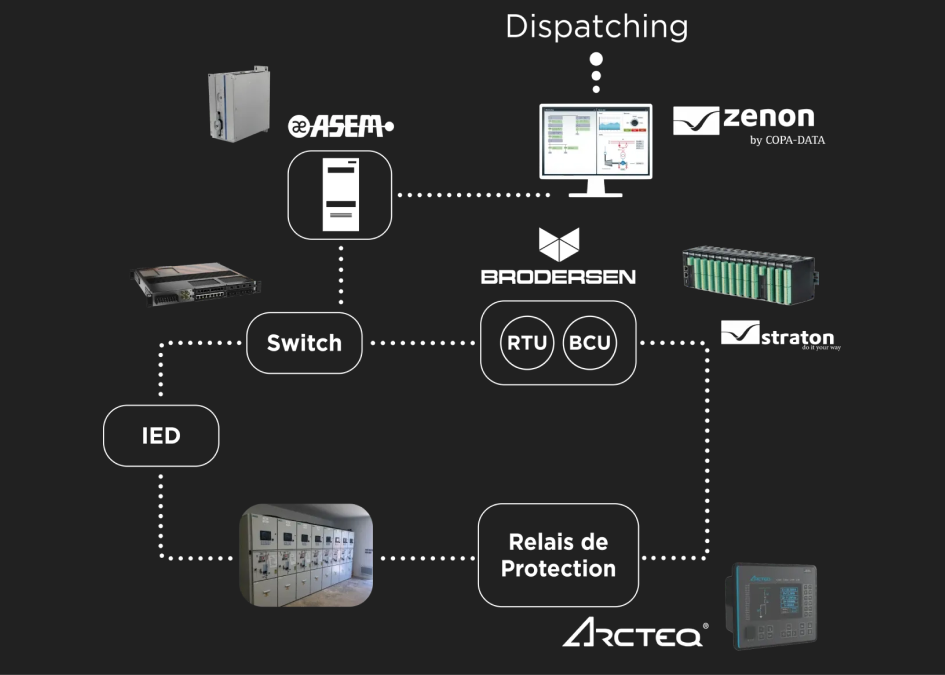

Un système SCADA (Supervisory Control And Data Acquisition) est une solution de supervision industrielle capable de piloter, en temps réel, des installations techniques complexes réparties sur un ou plusieurs sites. Il s’agit d’un environnement logiciel permettant d’acquérir des données terrain (mesures analogiques, états logiques, alarmes), de les traiter, de les visualiser et d’agir à distance sur les équipements via des commandes automatisées ou manuelles.

Un système SCADA s’intègre au sein d’une architecture centralisée, distribuée ou hybride, souvent interconnectée à d’autres couches (MES, ERP, BESS, EMS, agrégateurs…), et permet une prise de décision rapide basée sur des données fiables et centralisées. Le SCADA est aujourd’hui incontournable pour gérer l’efficacité, la disponibilité et la sécurité des installations industrielles ou énergétiques.

Le rôle d’un système SCADA dans l’automatisation industrielle et la supervision énergétique

Le SCADA joue un double rôle stratégique. D’une part, il supervise l’ensemble des installations en assurant la visualisation continue de l’état des équipements. D’autre part, il permet un contrôle automatisé ou semi-automatisé des processus, basé sur des logiques prédéfinies, des événements ou des consignes envoyées par des systèmes tiers. Grâce à l’analyse temps réel des données terrain, le système SCADA contribue à :

- Réduire les temps d’arrêt non planifiés

- Optimiser la performance énergétique

- Garantir la conformité réglementaire

- Centraliser les alarmes et assurer leur traçabilité

Les composants essentiels d’un système SCADA

Un système SCADA performant repose sur plusieurs briques fonctionnelles parfaitement intégrées :

IHM (Interface Homme-Machine)

Elle constitue l’interface visuelle du système. À travers des synoptiques dynamiques, courbes, tableaux d’alarmes et rapports, l’IHM permet à l’opérateur de superviser et d’interagir avec ses installations. Elle est généralement personnalisée selon les usages métier et peut être déployée sur PC industriel, écran tactile embarqué ou client léger distant.

RTU (Remote Terminal Unit)

Équipements de terrain installés sur des sites distants, les RTU sont responsables de l’acquisition des données analogiques et logiques, et du déclenchement de commandes locales. Elles sont conçues pour des environnements hostiles, souvent redondées, et compatibles avec des protocoles critiques comme IEC 60870-5-104 ou IEC 61850.

PLC (automate programmable)

Les PLC exécutent localement les logiques d’automatisme. Ils sont programmés pour réagir en quelques millisecondes à des événements critiques (défaut, seuil dépassé, dérive…). Ils communiquent avec le SCADA pour fournir les mesures et recevoir des consignes. Dans certains cas, un logiciel PLC comme Straton est directement embarqué dans le système SCADA, comme c’est le cas avec Zenon Logic.

Protocoles de communication

La colonne vertébrale d’un SCADA réside dans sa capacité à dialoguer avec les équipements hétérogènes du terrain. Les protocoles de communication les plus répandus sont :

- Modbus TCP/RTU : efficace et adapté aux équipements standards

- IEC 61850 : standard des postes électriques, avec communication orientée objets (LN), MMS et GOOSE

- DNP3 : fiable pour sites distants et environnement perturbé

- OPC UA : interopérabilité multi-fournisseurs, sécurité intégrée (TLS)

- MQTT / REST API : pour les couches IT/OT et les échanges avec les applications cloud ou EMS

Réseau de communication

Les données transitent via des réseaux Ethernet, fibre optique, radio ou 4G selon le contexte. La mise en œuvre d’une topologie redondée (anneau PRP/HSR, VLAN, DMZ, horodatage PTP) est indispensable pour garantir la disponibilité et la traçabilité du système SCADA.

Dans quels environnements utiliser un système SCADA ?

Le SCADA est utilisé dans tous les secteurs nécessitant une supervision fiable, continue et à grande échelle :

- Énergie : supervision de centrales EnR, pilotage de batteries, téléconduite de postes électriques, gestion des PPC, interconnexion avec des EMS et BESS.

- Industrie : contrôle de procédés continus ou discrets, supervision d’ateliers, suivi qualité, alertes maintenance.

- Eau et assainissement : surveillance de stations de pompage, de bassins, gestion des cycles hydrauliques.

- Transport : ventilation de tunnels, gestion de l’éclairage et des équipements électromécaniques, supervision des réseaux ferroviaires.

- Bâtiments techniques : GTB, pilotage HVAC, supervision énergétique des data centers ou sites sensibles.

Chaque domaine a ses exigences spécifiques en termes de disponibilité, de sécurité, d’interopérabilité, ou encore de redondance, et c’est précisément le rôle du système SCADA de s’y adapter.

Les étapes pour concevoir une architecture SCADA performante

Concevoir une architecture SCADA est un travail d’ingénierie sur-mesure, qui nécessite d’aligner les contraintes opérationnelles, les objectifs métiers et les exigences normatives. Pour y parvenir, voici les 7 étapes à suivre pour concevoir une architecture SCADA performante :

Étape 1 : Analyser les besoins fonctionnels et opérationnels

La phase de cadrage permet de comprendre finement les attentes de chaque acteur de la chaîne : exploitants, mainteneurs, responsables énergie, DSI… Ce travail d’analyse porte sur :

- les fonctionnalités attendues (télécommande, acquisition de mesures, alarmes critiques…),

- la fréquence des échanges,

- les contraintes de disponibilité,

- les normes à respecter (IEC 61850, NIS2, RTE, Enedis…).

L’objectif est de bâtir une architecture SCADA qui sert les usages métiers. Par exemple, c’est à ce moment qu’on définit si l’IHM doit être centralisée ou multisite, si des exports automatiques sont attendus, si une historisation longue durée est nécessaire…

Étape 2 : Définir les équipements terrain à superviser

L’étape suivante consiste à recenser et qualifier les équipements à interfacer avec le SCADA : RTU, PLC, relais de protection, onduleurs, capteurs, compteurs, centrales de mesure, batteries, PPC, etc.

Chaque équipement doit être analysé en termes :

- de type de données à remonter (analogiques, logiques, courbes, alarmes…),

- de vitesse de rafraîchissement attendue,

- de mode de communication (lecture périodique, sur événement, à la demande),

- de niveau de criticité (commande instantanée, simple supervision, redondance requise…).

C’est aussi à cette étape que l’on identifie les constructeurs et les versions de firmware en place, pour anticiper les éventuels besoins en passerelles ou en adaptation protocolaire.

Étape 3 : Sélectionner les protocoles de communication adaptés

L’objectif à cette étape est de comprendre comment choisir les standards de communication en fonction de votre projet. Le choix du protocole conditionne la réactivité du système, la fiabilité des échanges, la facilité d’intégration des équipements terrain et la maintenabilité de l’architecture sur le long terme.

Par exemple, pour la supervision de sous-stations électriques ou de postes HTB, l’IEC 61850 sera privilégiée, notamment pour sa capacité à transmettre des événements critiques avec un temps de latence inférieur à 4 ms via le protocole GOOSE. Ce niveau de performance est indispensable pour répondre aux exigences RTE ou Enedis. En revanche, sur un site industriel avec des automates conventionnels, le Modbus TCP ou l’OPC UA suffiront, à condition que les volumes de données soient maîtrisés et que la sécurité réseau soit renforcée.

Étape 4 : Concevoir l’architecture réseau

Le réseau est la fondation technique du système SCADA. Il doit garantir un transport rapide, fiable et sécurisé des données, y compris en cas de défaillance ou d’attaque.

Les grands principes à respecter sont :

- Une topologie redondée : anneau PRP ou HSR, avec bascule automatique en cas de coupure.

- Une segmentation réseau : VLAN dédiés aux flux SCADA, IT, maintenance, caméras, etc.

- Une sécurité réseau : intégration de pare-feux industriels, DMZ, filtrage des flux, journalisation.

- Une synchronisation temporelle : via NTP ou PTP pour garantir un horodatage cohérent des événements.

L’utilisation de switchs industriels compatibles avec les standards IEC est ici essentielle pour fiabiliser les échanges et garantir la supervision des couches réseau.

Étape 5 : Construire une IHM claire, personnalisée et maintenable

L’IHM constitue le point de contact direct entre l’opérateur et l’ensemble de l’infrastructure supervisée. Elle doit être pensée comme un outil métier à part entière, à la fois intuitive, personnalisée et alignée avec la charte graphique du client. Son efficacité repose sur la qualité des synoptiques, qui doivent permettre un affichage clair par zones ou par fonctions, avec des vues hiérarchisées et dynamiques.

La gestion des alarmes doit être contextuelle, avec un code couleur cohérent, une priorisation des événements, un système d’acquittement rigoureux et un historique exploitable. En parallèle, l’export automatisé de rapports (en PDF, CSV ou Excel) doit s’adapter aux besoins d’exploitation, de maintenance ou de reporting réglementaire.

L’ergonomie joue également un rôle essentiel : la navigation doit être fluide pour les conditions d’exploitation sur site ou en salle de supervision, avec des éléments comme le double affichage, la fonction zoom ou les favoris. Enfin, une gestion fine des droits utilisateurs, associée à une traçabilité complète des actions, garantit la sécurité et la responsabilité des opérations.

Côté technique, l’IHM doit reposer sur une structure maintenable : objets graphiques réutilisables, vues documentées, sauvegarde régulière des configurations et gestion rigoureuse des versions sont autant de prérequis pour garantir la pérennité de la solution dans le temps.

Étape 6 : Tester et valider l’architecture SCADA

La validation complète de l’architecture SCADA doit s’effectuer dans un environnement contrôlé, afin de reproduire fidèlement les conditions réelles d’exploitation. Cette phase permet de vérifier le bon fonctionnement des communications terrain, notamment en testant l’intégrité des trames échangées, le déclenchement des alarmes et la transmission des commandes.

La vérification des scénarios de redondance est une étape déterminante : les bascules doivent s’effectuer sans perte de données ni interruption de service, que ce soit au niveau des serveurs SCADA, des réseaux ou des équipements critiques.

Enfin, une attention particulière doit être portée à l’horodatage des événements : chaque action, chaque mesure, chaque alarme doit être tracée avec précision, garantissant ainsi la fiabilité des historiques et des audits.

Cette phase de validation repose sur un plan de test structuré, formalisé et signé par toutes les parties prenantes. Ce document devient la référence officielle du projet et constitue également un excellent support de formation, tout en facilitant la documentation complète de l’installation.

Étape 7 : Assurer la maintenabilité et l’évolutivité du système

Un système SCADA bien conçu ne doit jamais devenir un frein à l’évolution de vos installations. Il doit pouvoir s’adapter à l’ajout de nouveaux équipements, de nouveaux sites ou de nouvelles exigences fonctionnelles. Cela passe par :

- une architecture modulaire et documentée,

- des sauvegardes automatiques et des outils de diagnostic intégrés,

- un suivi des performances du SCADA lui-même (serveurs, réseau, base de données),

- une stratégie de mise à jour logicielle planifiée et contrôlée.

Enfin, il est recommandé de prévoir dès la conception un plan d’évolution sur 3 à 5 ans, intégrant les mises à jour réglementaires, les besoins de cybersécurité, et les extensions fonctionnelles envisagées.

Choisir le bon système SCADA pour vos besoins

Le choix d’un système SCADA impacte directement la pérennité de l’architecture, la flexibilité d’exploitation, et la capacité à répondre aux évolutions métier et réglementaires dans les années à venir.

Les critères de sélection pour un système SCADA performant

Un système SCADA doit être capable de s’intégrer sans friction dans une architecture hétérogène, de garantir une supervision sécurisée et de rester maintenable dans la durée.

Le premier critère à considérer est l’interopérabilité. Un système SCADA doit pouvoir dialoguer avec des équipements multi-constructeurs et gérer des protocoles mixtes (IEC 61850, Modbus, OPC UA, DNP3, MQTT…). Cette compatibilité native permet d’éviter les surcouches, les multiples passerelles, et les coûts de maintenance cachés.

L’évolutivité est tout aussi stratégique. Une plateforme SCADA performante doit être capable d’absorber l’ajout de nouveaux sites, de nouvelles fonctions (PPC, EMS, GMAO…) ou de nouveaux utilisateurs, sans remise en cause de son architecture initiale.

L’expérience utilisateur (UX) occupe une place déterminante dans l’efficacité d’un système SCADA. Une interface mal conçue, peu intuitive ou surchargée d’informations peut ralentir l’intervention des opérateurs, retarder la détection d’incidents critiques et augmenter le risque d’erreurs de manipulation.

La gestion des alarmes, souvent sous-estimée, doit aller bien au-delà du simple déclenchement d’événements. Filtrage, hiérarchisation, acquittement, corrélation : toutes ces fonctions doivent être intégrées nativement, avec une historisation complète et un système de reporting automatisé.

La sécurité, enfin, ne peut plus être une option. Entre cyberattaques ciblées, exigences de la directive NIS2 ou contraintes imposées par les gestionnaires de réseau, un système SCADA moderne doit proposer un socle robuste : authentification forte, chiffrement TLS, journalisation complète, segmentation réseau, gestion des droits utilisateurs par rôles.

Enfin, la durabilité d’un système SCADA repose avant tout sur sa maintenabilité : bibliothèque d’objets normalisés, gestion de versions, documentation structurée, procédures de sauvegarde maîtrisées et mécanismes de redondance intégrés en font les fondations indispensables.

Comparatif des grands logiciels SCADA du marché

| Zenon (COPA-DATA) | PcVue (ARC Informatique) | WinCC (Siemens) | Ignition (Inductive Automation) | |

|---|---|---|---|---|

| Interopérabilité protocoles | Excellente (300+ drivers natifs, IEC 61850, OPC UA, MQTT, DNP3, Modbus…) | Bonne (support large, mais certains protocoles tiers sous licence) | Forte (très optimisé pour l’écosystème Siemens) | Bonne (via modules et scripts Python) |

| Ergonomie & IHM personnalisable | Très avancée, outil graphique flexible, UX orientée opérateur | Solide, mais moins fluide côté UX moderne | Lourde mais complète, orientée ingénierie | Entièrement personnalisable, nécessite du dev |

| Évolutivité et modularité | Natif multi-sites, redondance intégrée, serveur OPC UA intégré | Évolutif mais configuration plus complexe à grande échelle | Bonne sur site Siemens, plus difficile hors écosystème | Très évolutif, mais dépendant de la qualité du code |

| Cybersécurité | TLS natif, authentification forte, audit trail, conformité NIS2 | Bon niveau, dépend des options réseau | Conforme aux exigences IT Siemens | Possible mais à configurer entièrement |

| Gestion des alarmes | Contextualisation native, filtrage, hiérarchie, acquittement, historisation complète | Correcte, système modulaire | Très structuré, peu flexible | Scriptable, mais demande du développement |

| Maintenance & documentation | Projets entièrement documentables, objets réutilisables, versioning facile | Moins ergonomique sur les projets complexes | Fortes dépendances aux outils Siemens | Libre, mais à standardiser par l’intégrateur |

| Licence / Modèle économique | Par fonction (tag, utilisateurs, vues), sans abonnement caché, code source client | Modèle classique par tag/serveur | Par module, lié à l’écosystème Siemens | Licence serveur/site illimitée (open scripting) |

En synthèse, si la plupart des solutions du marché couvrent les besoins standards, Zenon SCADA se distingue des autres logiciels de supervision par son aptitude à traiter des architectures critiques, à intégrer nativement des protocoles hétérogènes, à répondre aux exigences élevées en cybersécurité et à garantir une maintenabilité durable dans des environnements industriels complexes.

Sécuriser votre système SCADA face aux cybermenaces

Dans un contexte où les infrastructures industrielles et énergétiques sont de plus en plus connectées, les systèmes SCADA deviennent des cibles prioritaires pour les cyberattaques. Par nature interconnecté et historiquement isolé du monde IT, un système SCADA mal sécurisé peut aujourd’hui représenter un point d’entrée critique pour une compromission globale de l’installation.

La cybersécurité doit être pensée comme une stratégie à part entière, intégrée dès la phase de conception de l’architecture, testée en conditions réelles, et mise à jour en continu.

Les menaces spécifiques liées aux systèmes SCADA

Les ransomwares constituent aujourd’hui l’une des menaces les plus courantes : une fois infiltrés via un poste non protégé ou une connexion distante mal sécurisée, ils chiffrent les données critiques du système SCADA, rendant inaccessibles les synoptiques, les alarmes, les historiques… et paralysant l’exploitation.

Autre scénario : l’intrusion par rebond, via un accès tiers ou un VPN mal segmenté. L’attaquant navigue alors librement dans les couches réseau OT jusqu’à atteindre les automates ou serveurs de supervision.

Enfin, il ne faut pas négliger l’erreur humaine : un mot de passe trop faible, une interface ouverte sur Internet, un fichier infecté copié sur un poste SCADA… Dans un environnement critique, une mauvaise pratique peut avoir autant de conséquences qu’un acte malveillant.

Les solutions pour sécuriser son système SCADA

Segmenter les réseaux pour contenir les menaces

La première ligne de défense d’un système SCADA, c’est la segmentation du réseau. Il est indispensable d’isoler physiquement et logiquement les flux industriels des autres couches du SI.

Cela passe par une architecture réseau structurée autour de VLAN dédiés, avec des pare-feux industriels entre chaque zone fonctionnelle : terrain, supervision, accès distant, IT, etc. Une DMZ spécifique doit être mise en place pour accueillir les flux inter-systèmes (vers un EMS, vers l’ERP ou le cloud), avec filtrage rigoureux et contrôle des protocoles.

Sécuriser les accès distants et les interfaces de supervision

Les accès distants, s’ils sont mal gérés, représentent un risque majeur. Ouvrir un port RDP ou VNC sur Internet sans tunnel sécurisé est une faille majeure. Chaque accès à distance doit être encapsulé dans un VPN industriel, avec authentification forte (certificats, tokens, double facteur).

Les interfaces de supervision, quant à elles, doivent être protégées par des profils utilisateurs spécifiques, avec des droits limités selon les fonctions : lecture seule, commande, administration… Toutes les actions doivent être tracées, et l’interface elle-même doit être invisible depuis l’extérieur du réseau si aucun besoin métier ne le justifie.

Choisir des protocoles de communication sécurisés

Le choix des protocoles joue un rôle direct dans la résilience de l’architecture. Les anciens standards comme Modbus TCP ou DNP3 non chiffrés peuvent être tolérés localement, mais doivent impérativement être encapsulés dans un tunnel sécurisé (VPN, SSH, TLS) dès qu’ils traversent un réseau non isolé.

L’utilisation de protocoles modernes comme OPC UA, avec chiffrement TLS intégré et authentification mutuelle, permet d’assurer la sécurité des échanges tout en restant compatible avec des environnements multi-fournisseurs.

Dans le cas de l’IEC 61850, il est essentiel de sécuriser l’accès aux serveurs MMS, de verrouiller les fonctions de commande, et de contrôler les échanges GOOSE, notamment dans les architectures où la redondance est active.

Mettre en œuvre la redondance et la continuité d’exploitation

Enfin, la cybersécurité inclut également la capacité à maintenir l’exploitation en cas d’incident. Cela implique la mise en place de :

- serveurs SCADA redondés, capables de prendre le relais instantanément,

- bases de données historisées avec réplication,

automates ou RTU autonomes, capables de fonctionner localement même en cas de perte du lien SCADA, - systèmes de sauvegarde automatisés, avec vérification périodique de leur intégrité.

Une architecture redondée bien conçue ne garantit pas uniquement la disponibilité : elle évite également la perte d’historique, de traçabilité et de visibilité critique en cas d’attaque ou de panne.

Chez JSA, nous intégrons la sécurité dès la phase de conception : architecture réseau segmentée, choix de protocoles sécurisés, redondance native, et supervision complète des flux. Sécuriser un système SCADA ne consiste pas simplement à protéger une interface de supervision, mais à garantir l’intégrité, la disponibilité et la résilience de l’ensemble de la chaîne opérationnelle.

Système SCADA interconnecté : comment l’intégrer à une architecture de pilotage énergétique ?

Pourquoi connecter un SCADA à un Energy Management System (EMS) ?

Dans les installations industrielles et énergétiques modernes, le SCADA n’est plus un système isolé. Il devient un maillon clé d’une chaîne de pilotage énergétique plus large, interfacée avec des solutions d’EMS (Energy Management System), des plateformes de supervision multi-sites, voire des systèmes de contrôle temps réel externes (agrégateurs, DSO, TSO).

L’objectif n’est plus seulement de superviser des équipements, mais de piloter dynamiquement l’énergie, en conciliant exploitation locale, stratégie globale et contraintes réglementaires.

La synchronisation et la structuration des échanges SCADA / EMS

Le système SCADA est conçu pour piloter l’exécution des actions sur le terrain : remontée des états logiques, mesures électriques, gestion des alarmes, commandes directes vers les équipements. L’EMS, quant à lui, opère à un niveau supérieur : il agrège les données, modélise les profils de consommation/production, définit les stratégies d’optimisation, et envoie les consignes en conséquence.

C’est cette séparation claire des rôles, opérationnel pour le SCADA, décisionnel pour l’EMS, qui garantit la performance globale du système. Pour que l’EMS puisse prendre des décisions fiables, il doit s’appuyer sur des mesures terrain précises : tensions, courants, états des disjoncteurs, puissances instantanées, états logiques de batterie ou d’onduleur.

En retour, l’EMS transmet des consignes descendantes au SCADA, telles que :

- l’activation d’un effacement de charge,

- la consigne de puissance à injecter sur le réseau,

- le pilotage d’un stockage d’énergie ou d’un Point de Livraison (PDL).

Pour que ces échanges soient efficaces, le système doit non seulement être interopérable, mais également synchronisé temporellement, sécurisé et structuré selon des flux bidirectionnels clairement définis.

Quels protocoles de communication choisir pour une interconnexion fiable ?

L’architecture d’interconnexion SCADA–EMS repose sur des flux bidirectionnels maîtrisés :

- ascendants, pour faire remonter les mesures terrain en temps réel vers l’EMS,

- descendants, pour transmettre les consignes vers les automates, onduleurs ou équipements d’effacement.

L’horodatage précis des événements est un point critique. Il doit être assuré via des mécanismes de synchronisation tels que NTP ou PTP, afin que l’EMS puisse exploiter des données cohérentes dans ses calculs. Ce point est non négociable dès lors que le site est sous engagement avec un gestionnaire de réseau. C’est notamment le cas des sites soumis à des obligations vis-à-vis de RTE ou Enedis, dans le cadre d’effacement, d’équilibrage réseau ou de réponse à la demande. Dans ces configurations, le temps de réaction global (SCADA + EMS) doit impérativement être inférieur à 500 millisecondes entre l’émission d’un ordre et son exécution terrain. Une latence excessive peut non seulement entraîner une perte d’efficacité, mais aussi une non-conformité contractuelle.

Le rôle du gateway dans la convergence SCADA – EMS

Dans une architecture moderne, la clé de l’interconnexion entre SCADA et EMS réside dans l’usage d’une passerelle logique ou « gateway », qui joue un rôle d’abstraction et de normalisation des échanges.

Cette passerelle peut prendre plusieurs formes : serveur OPC UA, broker MQTT, ou encore API REST sécurisée. Son objectif est double :

- découpler les protocoles terrain du SCADA (souvent variés, parfois propriétaires),

- et fournir une interface unifiée et sécurisée à l’EMS, quel que soit le fournisseur.

Ce découplage fonctionnel évite à l’EMS de gérer la complexité terrain (adresse Modbus, Logical Node IEC 61850, trame DNP3…) et permet d’intégrer plusieurs SCADA ou sous-systèmes sans refonte lourde. C’est une approche incontournable pour les sites complexes ou les groupes industriels exploitant plusieurs technologies.

Cas d’usage : déploiements par JSA de systèmes SCADA sur des infrastructures énergétiques complexes

Modernisation d’un parc éolien existant grâce au repowering SCADA

Sur le parc éolien de Saint-Clément, en Ardèche, exploité par Qair, le projet de repowering lancé en 2023 visait à remplacer les éoliennes d’origine (E40 – 600 kW) par des machines plus récentes (E44), tout en conservant une partie des infrastructures existantes, notamment les cellules HTA et le raccordement électrique.

Dans ce contexte, les équipes JSA sont intervenues pour assurer la modernisation complète du système de supervision SCADA. L’enjeu était double : intégrer les nouveaux équipements de production tout en assurant la continuité d’exploitation du site, sans rupture ni perte de données, et en maintenant la compatibilité avec les exigences des gestionnaires de réseau.

L’architecture SCADA a été repensée pour répondre aux nouveaux flux d’informations : données de production, états des équipements, alarmes, interfaces de commande… Le système devait notamment permettre l’intégration des coffrets PPC fournis dans le cadre du repowering, en assurant la réception et l’exécution des consignes réseau.

Nous avons adapté la supervision existante en tenant compte des contraintes du site : équipements hétérogènes, logique de pilotage évolutive, exigences de disponibilité. Le résultat : une solution SCADA modernisée, interopérable, capable de piloter le parc rénové avec efficacité, tout en capitalisant sur les infrastructures encore en service.

Ce projet illustre notre capacité à accompagner des opérations de repowering en milieu contraint, en assurant une transition fluide entre technologies legacy et systèmes de production nouvelle génération — avec, au centre, une architecture SCADA robuste, évolutive et conforme aux exigences de raccordement.

Supervision d’une sous-station électrique dédiée à une centrale photovoltaïque

Au Niger, JSA a été sollicitée par un acteur énergétique de premier plan pour le déploiement complet du système de contrôle-commande numérique et de supervision d’une centrale solaire de 30 MW, directement raccordée au réseau national de distribution. Ce site stratégique alimente à lui seul près de 20 % de la production électrique de la capitale, imposant des exigences fortes en matière de performance, de fiabilité et de disponibilité.

Le périmètre comprenait un point de livraison (PDL) ainsi que cinq postes de transformation (PTR) de 6,45 MVA chacun, répartis sur l’ensemble de l’infrastructure. Nous avons assuré l’ensemble de l’architecture SCADA : fourniture des RTU, déploiement des équipements réseau (switchs, PC industriels, routeurs), configuration des communications et mise en œuvre de la plateforme de supervision Zenon Energy Edition.

Le choix de notre solution reposait sur plusieurs critères clés : notre maîtrise éprouvée des environnements critiques, notre expertise du protocole IEC 61850, indispensable pour garantir l’interopérabilité et la robustesse des échanges, ainsi que notre capacité à optimiser l’architecture technique pour garantir une mise en service rapide et conforme aux exigences du client.

Dans un contexte où la stabilité du réseau national dépend directement du bon fonctionnement de cette centrale, la supervision joue un rôle central : visualisation temps réel, commandes à distance, alarmes critiques, horodatage des événements, traçabilité des actions… Chaque maillon de la chaîne SCADA a été dimensionné pour garantir la continuité de service, y compris dans des conditions d’exploitation difficiles.

Notre accompagnement s’est distingué par une exécution rigoureuse, une optimisation des flux de données et un support technique réactif : autant de facteurs décisifs pour un projet aussi sensible, dans un contexte énergétique en pleine mutation.

Un système SCADA n’est pas un composant secondaire. C’est le socle opérationnel de votre supervision industrielle ou énergétique. Il doit s’adapter aux exigences de terrain, garantir la réactivité du pilotage, sécuriser chaque échange de données, et permettre une exploitation fiable. Pour cela, chaque choix technique compte : protocole, réseau, redondance, architecture, interopérabilité.

Plus que des fonctionnalités, ce sont des garanties de performance, de conformité et de résilience qu’un SCADA bien conçu doit offrir.

Ce guide vous aura permis de mieux cerner les véritables enjeux qui se cachent derrière un projet de supervision : ceux qui font la différence entre un système rigide, limité, et une infrastructure pérenne, prête à absorber la complexité croissante des installations modernes.

Chez JSA, nous accompagnons depuis plus de 25 ans des acteurs industriels, énergéticiens, exploitants de réseaux ou producteurs d’énergies renouvelables dans la conception, l’intégration et l’évolution de leurs systèmes SCADA. Notre approche repose sur des architectures éprouvées, des outils de supervision puissants comme Zenon, et une méthodologie projet orientée résultats.

Vous avez un projet de modernisation, de migration ou de déploiement d’un nouveau SCADA ? Nous sommes à votre disposition pour vous apporter une solution sur mesure, performante, maintenable et sécurisée, parfaitement alignée avec vos objectifs métiers et les contraintes de votre environnement. Contactez nos experts pour échanger sur votre architecture SCADA actuelle ou vos besoins à venir.